Hola buenas! hoy os traigo una entrada en la que os pongo algunos consejos para evitar spam.

EMPEZAMOS!

1. No envíes mensajes en cadena ya que los mismos generalmente son algún tipo de

engaño (hoax).

2. En caso de envíos masivos, hazlo siempre Con Copia Oculta (CCO), ya que esto evita

que un destinatario vea (robe) el mail de los demás destinatarios.

3. No publiques una dirección privada en sitios webs, foros, redes sociales, etc. ya que

sólo facilita la obtención de las mismas a los spammers.

4. Si te registras en sitios de baja confianza, hazlo con cuentas de mails destinada para

ese fin.

5. Considera el uso de direcciones de correo temporales

6. Nunca respondas e-mails de SPAM, ya que con esto sólo estamos confirmando

nuestra dirección.

7. En caso de contar con un sistema Antispam, márcalos como SPAM los mensajes que

así se consideren, para ayudar al sistema a mejorar el filtrado.

8. Agrega a los contactos confiables a una libreta de direcciones, para ayudar al filtro a

determinar si es SPAM.

9. Utiliza filtros manuales para garantizar que la bandeja de entrada principal reciba

menos correos para revisar manualmente.

10. No entregues la dirección de correo cuando se piden los datos personales fuera de

Internet.

Hasta aquí la entrada de hoy,espero que os sirva de ayuda.

Blog de Joseba Grande

domingo, 5 de febrero de 2017

miércoles, 1 de febrero de 2017

Rootkit

Hola muy buenas a todos, aqui estoy de nuevo, esta vez para hablaros un poco sobre Rootkit.

Bueno, empezamos.

DEFINICIÓN

Rootkit: Un rootkit permite un acceso de privilegio continuo a una computadora pero que mantiene su presencia activamente oculta al control de los administradores al corromper el funcionamiento normal del sistema operativo o de otras aplicaciones. El término proviene de la palabra inglesa root, que significa 'raíz' y de la palabra inglesa kit, que significa 'conjunto de herramientas".

OBJETIVOS

Tratan de encubrir a otros procesos que están llevando a cabo acciones maliciosas en el sistema.

Por ejemplo, tareas de espionaje; el rootkit ocultará los puertos abiertos que delaten la comunicación; o si hay un sistema para enviar spam, ocultará la actividad del sistema de correo.

Al estar diseñados para pasar desapercibidos, no pueden ser detectados. Si un usuario intenta analizar el sistema para ver qué procesos están ejecutándose, el rootkit mostrará información falsa, mostrando todos los procesos excepto él mismo y los que está ocultando.

PREVENCIÓN

Bueno, empezamos.

DEFINICIÓN

Rootkit: Un rootkit permite un acceso de privilegio continuo a una computadora pero que mantiene su presencia activamente oculta al control de los administradores al corromper el funcionamiento normal del sistema operativo o de otras aplicaciones. El término proviene de la palabra inglesa root, que significa 'raíz' y de la palabra inglesa kit, que significa 'conjunto de herramientas".

OBJETIVOS

Tratan de encubrir a otros procesos que están llevando a cabo acciones maliciosas en el sistema.

Por ejemplo, tareas de espionaje; el rootkit ocultará los puertos abiertos que delaten la comunicación; o si hay un sistema para enviar spam, ocultará la actividad del sistema de correo.

Al estar diseñados para pasar desapercibidos, no pueden ser detectados. Si un usuario intenta analizar el sistema para ver qué procesos están ejecutándose, el rootkit mostrará información falsa, mostrando todos los procesos excepto él mismo y los que está ocultando.

PREVENCIÓN

- Instalar un sistema de seguridad (antivirus y antimalware) que permite detectar amenazas incluso desconocidas y mantenerla siempre actualizada.

- Evitar abrir correos electrónicos de procedencia dudosa.

- No activar enlaces sospechosos en nuestro cliente de mensajería instantánea.

- Evitar descargar archivos de sitios web extraños o descargar archivos sospechosos.

- Actualizar regularmente todas las aplicaciones que se ejecutan en nuestro ordenador para evitar vulnerabilidades de seguridad.

- Realizar análisis y escaneos de seguridad con herramientas potentes y reconocidas de manera periódica para garantizar que nuestro equipo esté libre de rootkits.

TIPOS

Aquí os dejo un par de ejemplos de rootkit que existen

Torn

Es un tipo de rootkit, un conjunto de programas que es utilizada por un intruso tener acceso sin restricciones a un sistema Linux comprometida. Tornkit es también intenta ocultar su presencia.

Adore

Es un tipo de rootkit que su propósito principal es la monitorización de sistemas comprometidos en una 'HoneyNet' (una red de sistemas 'trampa' para los intrusos)

martes, 17 de enero de 2017

miércoles, 11 de enero de 2017

La criptografía

Buenas a tod@s aqui estoy de nuevo, esta vez para hablaros un poco sobre la historia de la criptografía, espero que os guste.

Comenzamos:

INICIOS

Hoy en día, la criptografía está muy presente en nuestro mundo.

La criptografía se define como arte y técnica de escribir con procedimientos o claves secretas o de un modo enigmático, de tal forma que lo escrito solamente sea inteligible para quien sepa descifrarlo.

Me imagino que os preguntareis en qué momento inventó el hombre estas técnicas y cuándo empezaron las sociedades a emplearlas?

Todo esto tiene que ver con la escritura, La escritura es un sistema de representación gráfica de un idioma, por medio de signos trazados o grabados sobre un soporte.

La escritura permite dejar constancia de hechos, opiniones, ideas, etc., salvando distancias temporales o espaciales.

Hacia el siglo V a. C., se inventó el primer método sistemático de cifrado.Consistía en un bastón sobre el que se enrollaba en espiral una estrecha cinta de cuero. Tras ello, se escribía a lo largo del bastón el mensaje. Al desenrollar la cinta sólo se apreciaba una larga ristra de letras sin sentido, que sólo se recobraba tras volver a enrollar la cinta sobre un bastón de igual diámetro que el primero. Ese diámetro era la clave.

MÉTODOS DE CIFRA MONOALFABÉTICA

El método escítala lacedemonia, es un sistema de criptografía utilizado por los éforos espartanos para el envío de mensajes secretos.Este método era usado para comunicaciones entre responsables del gobierno de Esparta y sus generales

Unos siglos después aparece un método nuevo, denominado método cesar.

Es una de las técnicas de cifrado más simples y más usadas. Es un tipo de cifrado por sustitución.Consistía en sustituir cada letra del escrito (sin cambiar su lugar en el mismo) por aquella situada tres posiciones por delante en el alfabeto. Es decir, cambiar todas las aes por des, todas las bes por es, etc., hasta llegar al final del alfabeto

donde la “x”, “y” y “z” se cambian respectivamente por la “a”, “b” y “c”.

Estos métodos lustran los dos grandes grupos de métodos de cifrado existentes: transposición y sustitución.

Transposición: Las letras del texto en claro intercambian sus posiciones según un cierto patrón, de modo que en el texto cifrado aparecen las mismas letras pero con sus posiciones permutadas.

Sustitución: Las letras mantengan sus posiciones en el texto, pero cambian su apariencia, siendo sustituidas cada una de ellas por otra letra, por un número o por un símbolo cualquiera. Si a cada letra en claro sólo le corresponde un único símbolo cifrado, el método se llama monoalfabeto. Este método es totalmente inseguro.

MÉTODOS DE CIFRA POLIALFABÉTICA

A partir de este momento los cifrados monoalfabéticos estaban rotos, habiendo ganado los criptoanalistas la batalla a los criptógrafos.

¿Se podría hacer un mecanismo criptográfico más seguro si se utilizan muchos alfabetos diferentes para enmascarar la frecuencia de aparición de esas letras?

Exacto.En los métodos polialfabéticos, cada vez que aparece una letra en claro se escoge un carácter cifrado (sea otra letra, número o símbolo arbitrario) de entre un conjunto finito de ellos. Así, a una letra en claro, pongamos la “a”, unas veces será sustituida por ejemplo por la “x”, pero otras veces lo será por la “y” o por el número 10. Todo ello siguiendo un estricto patrón para que no haya ambigüedades a la hora de descifrar.

Sistemas polialfabéticos más conocidos:

Leone Battista Alberti, inventor del primer artificio de cifrado: el cifrado de disco. Consistía en dos coronas circulares concéntricas; la interior llevaba grabado el alfabeto cifrado y era fija; la exterior llevaba impreso el alfabeto en claro y podía girar sobre su centro. Así, cada letra del alfabeto en claro se correspondía con otra del alfabeto cifrado, pudiéndose cambiar esta correspondencia al girar la corona exterior.

Blaise de Vigenère: basado en una tabla en la que se leía la letra de intersección del texto en claro con una clave que indicaba qué alfabeto se usaba.

USO EXTENDIDO DE LA CRIPTOGRAFÍA

¿es cierto que la consolidación de la escritura secreta fue un instrumento imprescindible de poder en la creación de los estados modernos, la comunicación entre ejércitos y la presencia de embajadas permanentes?

Así es. Se crearon los secretarios de cifra, responsables del cifrado de la correspondencia entre Reyes, ministros y embajadores, así como de criptoanalizar la correspondencia intervenida de otros estados.En España, el primer Secretario de Cifra conocido es Pérez de Almazán nombrado por los Reyes Católicos. Pero es Felipe II quien renueva y da un gran impulso a las técnicas de cifrado.

¿Y en otros países también utilizaban estos mecanismos de protección?

Sí. Lo mismo ocurrió con los restantes reinos europeos. Así, Walsinghan con Isabel I de Inglaterra y Viétè con Enrique III y Enrique IV en Francia hicieron de la criptología una materia imprescindible en las Cortes y embajadas europeas.

Hubo una maquina de cifrar muy famosa llamada Enigma que fue una máquina de cifrado patentada por Arthur Scherbius en 1918, y adoptada por el ejército alemán en 1923, quien llegó a tener varios millares de ella durante la II Guerra Mundial, en la que jugó un papel esencial. Los alemanes aprovecharon la Guerra Civil española para probarla en situaciones bélicas, para lo cual dotaron de varios ejemplares a las tropas rebeldes.

ANALOGÍA DE LA CRIPTOGRAFÍA CON LOS CANDADOS

Todos os preguntareis si cuando vamos a enviar un mensaje lo leen otras personas que no queremos o no. Pues bien, aqui van unos ejemplos:

Imaginaros que tenemos un sobre con una carta con un contenido secreto que quieres enviárselo a un amigo. Os preguntareis qué hacer para que no lo lean otras personas no?

Pues sencillamente vale con una caja a prueba de robo, que se cerrará con un candado y tendrá una combinación que solo tú y tu amigo sabréis. ¿Todavia pensais que os la pueden abrir?

el candado usa una combinación de 8 dígitos. Eso significa que existen 10 elevado a la 8 combinaciones posibles, o lo que es lo mismo, 1 seguido de 8 ceros, o sea, 100 millones de combinaciones. Por lo tanto tardarían más de 10 años en probar todas las combinaciones. Así que este método es seguro.

FUNDAMENTOS DE LA CRIPTOGRAFÍA DE CLAVE SIMÉTRICA

Vale ahora quiero enviarle un mensaje por Internet a un amigo sin que pueda leerlo nadie más, pero no sé cómo hacerlo. El método de la caja y el candado que usé para la carta creo que no me servirá para un mensaje digital.¿qué podemos hacer entonces?

Utilizaremos un candado digital. ¿Cómo es posible?

Muy sencillo, utilizando un algoritmo de cifrado, también conocido como clave simétrica, se llama así porque se utiliza la misma clave de cifrado para cifrar y descifrar el mensaje.

Para hacerlo seguro depende de 2cosas:

La robustez que tenga el algoritmo, puede mejorarse considerablemente si se combinan ambas operaciones, usando sustitución y transposición repetidamente sobre el mismo mensaje. Algunos algoritmos modernos de cifrado, como por ejemplo el AES o el Triple DES.

Cifrado AES:Su cifrado se basa en matriz de estado. Tiene tamaños de: 128, 192 y 256 bits de largo.

Cifrado triple DES: 168 bits (3x56 bits), aunque su eficacia sólo sea de 112 bits. Se continúa cifrando bloques de 64 bits.

El objetivo de ambos es conseguir lo que se conoce como difusión y confusión.

Difusión: Oculta la relación entre el texto en claro y el texto cifrado

Confusión: Busca ocultar la relación entre el texto cifrado y la clave secreta.

Por tanto, si un algoritmo está bien diseñado, pasará como con el candado: un texto cifrado sólo se podrá descifrar si se conoce la clave y como dijo Claude Shannon: “el adversario conoce el sistema”.

LOS ATAQUES POR FUERZA BRUTA

¿puede un atacante probar todos los posibles valores de la clave?

La seguridad de un algoritmo de cifrado depende de dos factores. El primero ya lo hemos visto: es el diseño del algoritmo. El segundo factor es la longitud de la clave utilizada.

Un ataque de fuerza bruta se trata de un método sin elegancia, que no ataca el algoritmo en sí, sino que busca exhaustivamente todos los posibles valores de la clave hasta dar con la correcta. Claro que las claves de los algoritmos de cifrado no se prueban a mano, como con el candado, sino que se le deja el trabajo a un ordenador, y como los ordenadores son mucho más rápidos que los humanos, habrá que utilizar claves más grandes.

¿Cómo de larga debe ser hoy una clave para estar a salvo de los ataques de fuerza bruta?

Hoy en día se estima que claves de 128 bits de longitud o más garantizarán la seguridad por muchos años.

Por lo tanto, si el diseño es robusto y la longitud de la clave es suficientemente larga, podemos considerar que el algoritmo es seguro.

EL PROBLEMA DE LA DISTRIBUCIÓN DE CLAVES

¿Cómo hago para enviarle a mi amigo la clave secreta que he utilizado para cifrar el mensaje? Este es el denominado problema de la distribución de la clave.

Hasta mediados del siglo XX, muy pocos necesitaban realmente hacer uso de la criptografía: militares, diplomáticos y algunas empresas. Por eso tenían suficiente con la criptografía de clave simétrica. Podían gastar tiempo y dinero en distribuir las claves

A finales del siglo XX cada vez era mayor la demanda del uso de la criptografía, por lo que resultaba necesario encontrar un mecanismo capaz de distribuir claves secretas de manera rápida, segura y al alcance de todos. Se inventó la clave pública, es el método criptográfico que usa un par de claves para el envío de mensajes. Las dos claves pertenecen a la misma persona que ha enviado el mensaje. Una clave es pública y se puede entregar a cualquier persona, la otra clave es privada y el propietario debe guardarla de modo que nadie tenga acceso a ella

Hoy en día, la criptografía está muy presente en nuestro mundo.

La criptografía se define como arte y técnica de escribir con procedimientos o claves secretas o de un modo enigmático, de tal forma que lo escrito solamente sea inteligible para quien sepa descifrarlo.

Me imagino que os preguntareis en qué momento inventó el hombre estas técnicas y cuándo empezaron las sociedades a emplearlas?

Todo esto tiene que ver con la escritura, La escritura es un sistema de representación gráfica de un idioma, por medio de signos trazados o grabados sobre un soporte.

La escritura permite dejar constancia de hechos, opiniones, ideas, etc., salvando distancias temporales o espaciales.

Hacia el siglo V a. C., se inventó el primer método sistemático de cifrado.Consistía en un bastón sobre el que se enrollaba en espiral una estrecha cinta de cuero. Tras ello, se escribía a lo largo del bastón el mensaje. Al desenrollar la cinta sólo se apreciaba una larga ristra de letras sin sentido, que sólo se recobraba tras volver a enrollar la cinta sobre un bastón de igual diámetro que el primero. Ese diámetro era la clave.

MÉTODOS DE CIFRA MONOALFABÉTICA

El método escítala lacedemonia, es un sistema de criptografía utilizado por los éforos espartanos para el envío de mensajes secretos.Este método era usado para comunicaciones entre responsables del gobierno de Esparta y sus generales

Unos siglos después aparece un método nuevo, denominado método cesar.

Es una de las técnicas de cifrado más simples y más usadas. Es un tipo de cifrado por sustitución.Consistía en sustituir cada letra del escrito (sin cambiar su lugar en el mismo) por aquella situada tres posiciones por delante en el alfabeto. Es decir, cambiar todas las aes por des, todas las bes por es, etc., hasta llegar al final del alfabeto

donde la “x”, “y” y “z” se cambian respectivamente por la “a”, “b” y “c”.

Estos métodos lustran los dos grandes grupos de métodos de cifrado existentes: transposición y sustitución.

Transposición: Las letras del texto en claro intercambian sus posiciones según un cierto patrón, de modo que en el texto cifrado aparecen las mismas letras pero con sus posiciones permutadas.

Sustitución: Las letras mantengan sus posiciones en el texto, pero cambian su apariencia, siendo sustituidas cada una de ellas por otra letra, por un número o por un símbolo cualquiera. Si a cada letra en claro sólo le corresponde un único símbolo cifrado, el método se llama monoalfabeto. Este método es totalmente inseguro.

MÉTODOS DE CIFRA POLIALFABÉTICA

A partir de este momento los cifrados monoalfabéticos estaban rotos, habiendo ganado los criptoanalistas la batalla a los criptógrafos.

¿Se podría hacer un mecanismo criptográfico más seguro si se utilizan muchos alfabetos diferentes para enmascarar la frecuencia de aparición de esas letras?

Exacto.En los métodos polialfabéticos, cada vez que aparece una letra en claro se escoge un carácter cifrado (sea otra letra, número o símbolo arbitrario) de entre un conjunto finito de ellos. Así, a una letra en claro, pongamos la “a”, unas veces será sustituida por ejemplo por la “x”, pero otras veces lo será por la “y” o por el número 10. Todo ello siguiendo un estricto patrón para que no haya ambigüedades a la hora de descifrar.

Sistemas polialfabéticos más conocidos:

Leone Battista Alberti, inventor del primer artificio de cifrado: el cifrado de disco. Consistía en dos coronas circulares concéntricas; la interior llevaba grabado el alfabeto cifrado y era fija; la exterior llevaba impreso el alfabeto en claro y podía girar sobre su centro. Así, cada letra del alfabeto en claro se correspondía con otra del alfabeto cifrado, pudiéndose cambiar esta correspondencia al girar la corona exterior.

Blaise de Vigenère: basado en una tabla en la que se leía la letra de intersección del texto en claro con una clave que indicaba qué alfabeto se usaba.

USO EXTENDIDO DE LA CRIPTOGRAFÍA

¿es cierto que la consolidación de la escritura secreta fue un instrumento imprescindible de poder en la creación de los estados modernos, la comunicación entre ejércitos y la presencia de embajadas permanentes?

Así es. Se crearon los secretarios de cifra, responsables del cifrado de la correspondencia entre Reyes, ministros y embajadores, así como de criptoanalizar la correspondencia intervenida de otros estados.En España, el primer Secretario de Cifra conocido es Pérez de Almazán nombrado por los Reyes Católicos. Pero es Felipe II quien renueva y da un gran impulso a las técnicas de cifrado.

¿Y en otros países también utilizaban estos mecanismos de protección?

Sí. Lo mismo ocurrió con los restantes reinos europeos. Así, Walsinghan con Isabel I de Inglaterra y Viétè con Enrique III y Enrique IV en Francia hicieron de la criptología una materia imprescindible en las Cortes y embajadas europeas.

Hubo una maquina de cifrar muy famosa llamada Enigma que fue una máquina de cifrado patentada por Arthur Scherbius en 1918, y adoptada por el ejército alemán en 1923, quien llegó a tener varios millares de ella durante la II Guerra Mundial, en la que jugó un papel esencial. Los alemanes aprovecharon la Guerra Civil española para probarla en situaciones bélicas, para lo cual dotaron de varios ejemplares a las tropas rebeldes.

ANALOGÍA DE LA CRIPTOGRAFÍA CON LOS CANDADOS

Todos os preguntareis si cuando vamos a enviar un mensaje lo leen otras personas que no queremos o no. Pues bien, aqui van unos ejemplos:

Imaginaros que tenemos un sobre con una carta con un contenido secreto que quieres enviárselo a un amigo. Os preguntareis qué hacer para que no lo lean otras personas no?

Pues sencillamente vale con una caja a prueba de robo, que se cerrará con un candado y tendrá una combinación que solo tú y tu amigo sabréis. ¿Todavia pensais que os la pueden abrir?

el candado usa una combinación de 8 dígitos. Eso significa que existen 10 elevado a la 8 combinaciones posibles, o lo que es lo mismo, 1 seguido de 8 ceros, o sea, 100 millones de combinaciones. Por lo tanto tardarían más de 10 años en probar todas las combinaciones. Así que este método es seguro.

FUNDAMENTOS DE LA CRIPTOGRAFÍA DE CLAVE SIMÉTRICA

Vale ahora quiero enviarle un mensaje por Internet a un amigo sin que pueda leerlo nadie más, pero no sé cómo hacerlo. El método de la caja y el candado que usé para la carta creo que no me servirá para un mensaje digital.¿qué podemos hacer entonces?

Utilizaremos un candado digital. ¿Cómo es posible?

Muy sencillo, utilizando un algoritmo de cifrado, también conocido como clave simétrica, se llama así porque se utiliza la misma clave de cifrado para cifrar y descifrar el mensaje.

Para hacerlo seguro depende de 2cosas:

La robustez que tenga el algoritmo, puede mejorarse considerablemente si se combinan ambas operaciones, usando sustitución y transposición repetidamente sobre el mismo mensaje. Algunos algoritmos modernos de cifrado, como por ejemplo el AES o el Triple DES.

Cifrado AES:Su cifrado se basa en matriz de estado. Tiene tamaños de: 128, 192 y 256 bits de largo.

Cifrado triple DES: 168 bits (3x56 bits), aunque su eficacia sólo sea de 112 bits. Se continúa cifrando bloques de 64 bits.

El objetivo de ambos es conseguir lo que se conoce como difusión y confusión.

Difusión: Oculta la relación entre el texto en claro y el texto cifrado

Confusión: Busca ocultar la relación entre el texto cifrado y la clave secreta.

Por tanto, si un algoritmo está bien diseñado, pasará como con el candado: un texto cifrado sólo se podrá descifrar si se conoce la clave y como dijo Claude Shannon: “el adversario conoce el sistema”.

LOS ATAQUES POR FUERZA BRUTA

¿puede un atacante probar todos los posibles valores de la clave?

La seguridad de un algoritmo de cifrado depende de dos factores. El primero ya lo hemos visto: es el diseño del algoritmo. El segundo factor es la longitud de la clave utilizada.

Un ataque de fuerza bruta se trata de un método sin elegancia, que no ataca el algoritmo en sí, sino que busca exhaustivamente todos los posibles valores de la clave hasta dar con la correcta. Claro que las claves de los algoritmos de cifrado no se prueban a mano, como con el candado, sino que se le deja el trabajo a un ordenador, y como los ordenadores son mucho más rápidos que los humanos, habrá que utilizar claves más grandes.

¿Cómo de larga debe ser hoy una clave para estar a salvo de los ataques de fuerza bruta?

Hoy en día se estima que claves de 128 bits de longitud o más garantizarán la seguridad por muchos años.

Por lo tanto, si el diseño es robusto y la longitud de la clave es suficientemente larga, podemos considerar que el algoritmo es seguro.

EL PROBLEMA DE LA DISTRIBUCIÓN DE CLAVES

¿Cómo hago para enviarle a mi amigo la clave secreta que he utilizado para cifrar el mensaje? Este es el denominado problema de la distribución de la clave.

Hasta mediados del siglo XX, muy pocos necesitaban realmente hacer uso de la criptografía: militares, diplomáticos y algunas empresas. Por eso tenían suficiente con la criptografía de clave simétrica. Podían gastar tiempo y dinero en distribuir las claves

A finales del siglo XX cada vez era mayor la demanda del uso de la criptografía, por lo que resultaba necesario encontrar un mecanismo capaz de distribuir claves secretas de manera rápida, segura y al alcance de todos. Se inventó la clave pública, es el método criptográfico que usa un par de claves para el envío de mensajes. Las dos claves pertenecen a la misma persona que ha enviado el mensaje. Una clave es pública y se puede entregar a cualquier persona, la otra clave es privada y el propietario debe guardarla de modo que nadie tenga acceso a ella

Bueno hasta aquí llega mi nueva entrada sobre la criptografía, espero que os guste.

Acordaros que podéis dejar un comentario abajo opinando sobre el tema o cualquier cosa.

Un saludo:)

viernes, 16 de diciembre de 2016

Programas Espías

Buenas a tod@s, aqui estoy de nuevo y lo hago para hablaros brevemente sobre los programas espía.

Allá vamos!!

PROGRAMAS ESPÍAS

DEFINICIÓN

El spyware o programa espía es un malware que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

TIPOS

CoolWebSearch (CWS)

Toma el control de Internet Explorer, de manera que la página de inicio y las búsquedas del navegador se enrutan a los sitios web de quien controla el programa (por ejemplo, a páginas pornográficas).

Gator

Es un programa adware que abre ventanas emergentes de publicidad en Internet Explorer, con base en las preferencias del usuario. Se aloja secretamente al instalar otras aplicaciones gratuitas, como Kazaa.

Internet Optimizer

Sus autores se adueñan de las páginas de error del navegador y las redireccionan a las que ellos controlan.

PurityScan

Es una aplicación que se baja voluntariamente de la dirección www.purityscan.com; promete borrar imágenes pornográficas que se encuentran en el disco duro, pero en realidad llena de ventanas publicitarias el navegador.

n-CASE

Al igual que Gator, se instala secretamente con otras aplicaciones, y abre numerosas ventanas emergentes cuando conoce los hábitos de navegación del usuario.

Transponder o vx2

Viene incluido en ciertas aplicaciones gratuitas. Se incrusta en Internet Explorer para monitorear los sitios visitados, los nombres de usuario y datos de formularios.

ISTbar/AUpdate

Es una barra que se instala en Internet Explorer (de apariencia similar a Google Toolbar y otras barras legítimas); supuestamente hace búsquedas en sitios pornográficos, pero en realidad secuestra el navegador para direccionarlo a ciertas páginas web.

KeenValue

Es otro programa adware que despliega ventanas emergentes publicitarias.

Perfect Keylogger

Monitorea y graba todos los sitios web visitados, las contraseñas y otra información que se escribe en el teclado. Eso permite robar información confidencial del usuario.

TIBS Dialer

Es un marcador telefónico automático. Conecta el PC, sin que el usuario se dé cuenta, con sitios y servicios pornográficos que no son gratuitos.

COMO EVITAR CAER EN LA TRAMPA

Instale herramientas antispyware

Active el firewall

Use un bloqueador de ventanas emergentes

Sospeche al instalar nuevos programas

Use el botón Cerrar para cerrar las ventanas emergentes

martes, 15 de noviembre de 2016

INSTALACIÓN Y GESTIÓN DE UN SAI

INSTALACIÓN Y GESTIÓN DE UN SAI

Buenas, os voy a hablar sobre la instalación y gestión de un SAI.

Lo primero, por si no sabéis, un SAI( Sistema de alimentación ininterrumpida) es un dispositivo que gracias a sus baterías u otros elementos almacenadores de energía, puede proporcionar energía eléctrica por un tiempo limitado y durante un apagón eléctrico a todos los dispositivos que tenga conectados.

Proceso de Instalación:

1. Buscar una ubicación para el dispositivo que permita un buen funcionamiento(por ejemplo;una ventilación adecuada,sin objetos alrededor).

2. Pasamos a la conexión del SAI. Requieren 2 tipos de conexión:

3. Una vez realizadas las conexiones, podemos encender el equipo. Seguramente el sistema detecte el SAI, pero siempre se puede mejorar con el uso de drivers. Por si no sabéis los SAI disponen de avisos sonoros y/o luminosos para llamar la atención acerca de fallos, emergencias...etc (Batería baja, sobrecarga,etc.).

4. Una vez conectado, pasamos a configurar el SAI.

Se puede definir prioridades de apagado entre todos los equipos conectados en función de su importancia.

Programar labores de encendido y apagado.

Monitorizar la actividad del SAI.

EJEMPLO

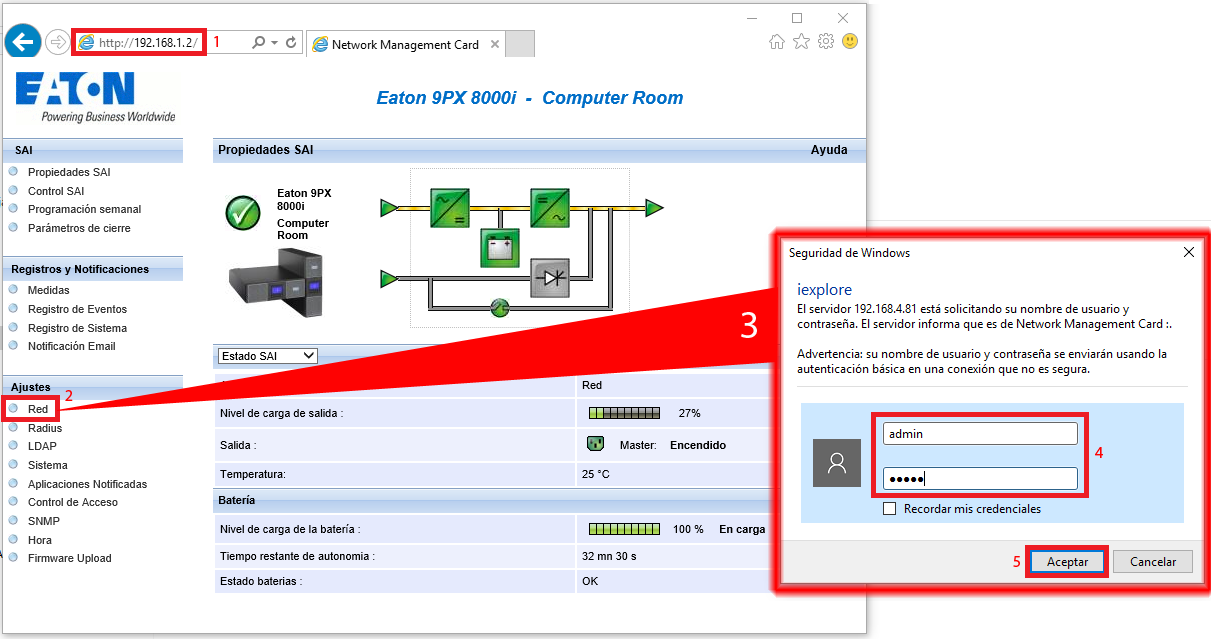

Vamos a configurar y gestionar un dispositivo SAI

-Lo primero que debemos hacer es seguir las instrucciones del fabricante, en caso de no poseerlas, acudir a la web del fabricante para descargarlas

PASOS A SEGUIR:

Conexión del SAI al PC

Lo primero conectar SAI al PC(a través de un puerto serie o USB). A continuación, conectamos el cable de alimentación al SAI y el del SAI a la red eléctrica.

Instalación del software

Una vez realizada la conexión Física, aunque el S.O reconozca el SAI se recomienda instalar los drivers y el programa de gestión.

Configuración SAI

Buenas, os voy a hablar sobre la instalación y gestión de un SAI.

Lo primero, por si no sabéis, un SAI( Sistema de alimentación ininterrumpida) es un dispositivo que gracias a sus baterías u otros elementos almacenadores de energía, puede proporcionar energía eléctrica por un tiempo limitado y durante un apagón eléctrico a todos los dispositivos que tenga conectados.

Proceso de Instalación:

1. Buscar una ubicación para el dispositivo que permita un buen funcionamiento(por ejemplo;una ventilación adecuada,sin objetos alrededor).

2. Pasamos a la conexión del SAI. Requieren 2 tipos de conexión:

- Conexión Eléctrica: Tienen que ir conectados por un lado a la red eléctrica y por el otro al equipo informático al que van a proteger.Contará con una conexión IEC320.

- Conexión de datos: Llega el momento de conectar el cable de datos para poder gestionar el SAI. Permiten varios esquemas de conexión:

- Conexión monopuesto local: Un único SAI va conectado a un único equipo.

- Conexión de la batería del SAI a una LAN: Se conecta a través del switch a TCP/IP y se gestiona mediante un servidor de la red.

- Otras: Dependiendo de la envergadura de la red, tipo de SAI, etc.

3. Una vez realizadas las conexiones, podemos encender el equipo. Seguramente el sistema detecte el SAI, pero siempre se puede mejorar con el uso de drivers. Por si no sabéis los SAI disponen de avisos sonoros y/o luminosos para llamar la atención acerca de fallos, emergencias...etc (Batería baja, sobrecarga,etc.).

4. Una vez conectado, pasamos a configurar el SAI.

Se puede definir prioridades de apagado entre todos los equipos conectados en función de su importancia.

Programar labores de encendido y apagado.

Monitorizar la actividad del SAI.

EJEMPLO

Vamos a configurar y gestionar un dispositivo SAI

-Lo primero que debemos hacer es seguir las instrucciones del fabricante, en caso de no poseerlas, acudir a la web del fabricante para descargarlas

PASOS A SEGUIR:

Conexión del SAI al PC

Lo primero conectar SAI al PC(a través de un puerto serie o USB). A continuación, conectamos el cable de alimentación al SAI y el del SAI a la red eléctrica.

Instalación del software

Una vez realizada la conexión Física, aunque el S.O reconozca el SAI se recomienda instalar los drivers y el programa de gestión.

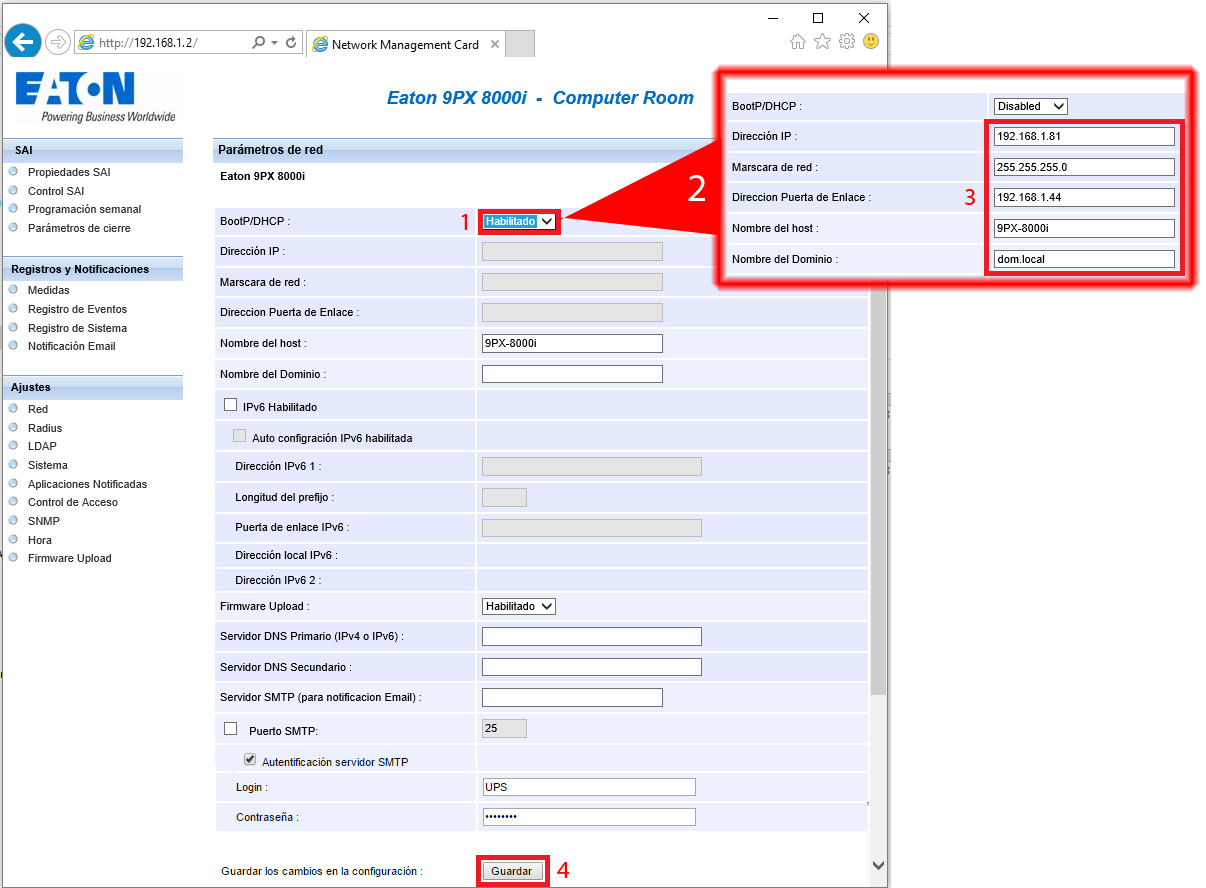

Configuración SAI

- Hacemos clic con el botón secundario del ratón sobre el icono del programa de gestión.

- En la columna de la izquierda haremos clic sobre seleccionar UPS e indicaremos si el SAI es local o remoto.

- Hacemos clic en Ajustes, rellenamos los campos.

- Aplicamos todo.

Gestión del SAI

Este programa muestra el estado en el que se encuentra el SAI. En caso de fallo de suministro eléctrico el programa realizará su función de monitorización de manera automática, enviando los avisos en la forma que hayamos configurado

Toda su actividad se puede almacenar en forma de registros.

Bueno hasta aquí la entrada de hoy, espero que os haya gustado.

Ya sabéis que podéis dejarme cualquier comentario sobre algún tema en concreto que queréis que haga o cualquier cosa.

Un Saludo:)

lunes, 7 de noviembre de 2016

Presentación sobre la deep web

Hola buenas, aqui os traigo un poco de la historia de lucas goodwin sobre hackers por encargo en la deep web.

Espero que os guste! Podéis dejar comentarios ya sabeis!

Un saludo gentee:)

Espero que os guste! Podéis dejar comentarios ya sabeis!

Un saludo gentee:)

Suscribirse a:

Comentarios (Atom)